작업 환경

- VMware Workstation Pro (17.6.2 ver)

- Server

- Windows Server 2016 : NAT

| W-58 (중) | 2. 서비스 관리 > 2.26 터미널 서비스 암호화 수준 설정 |

| 취약점 개요 | |

| 점검 내용 | 터미널 서비스 암호화 수준 적절성 점검 |

| 점검 목적 | 터미널 서비스 암호화 설정으로 데이터를 암호화하여 클라이언트와 서버간의 통신에서 전송되는 데이터를 보호하기 위함 |

| 보안 위협 | 서버 접속 시에 낮은 암호화 수준을 적용할 경우 악의적인 사용자에 의해 서버와 클라이언트간 주고받는 정보가 노출될 우려가 있음 |

| 판단 기준 |

양호 : 터미널 서비스를 사용하지 않거나 사용 시 암호화 수준을 “클라이언트와 호환 가능(중간)” 이상으로 설정한 경우 취약 : 터미널 서비스를 사용하고 암호화 수준이 “낮음” 으로 설정한 경우 |

| 참고 | 기반시설 시스템은 터미널 서비스의 사용을 원칙적으로 금지하나, 부득이 해당 서비스를 사용해야 하는 경우 클라이언트 서버간의 데이터 전송 시 암호화하여 보호해야 함 |

Windows Server 2016

- Step 1) Win + R 키 → gpedit.msc 입력

- Step 2) 컴퓨터 구성 → 관리 템플릿 → Windows 구성 요소 → 터미널 서비스 → 원격 데스크톱 세션 호스트 → 보안

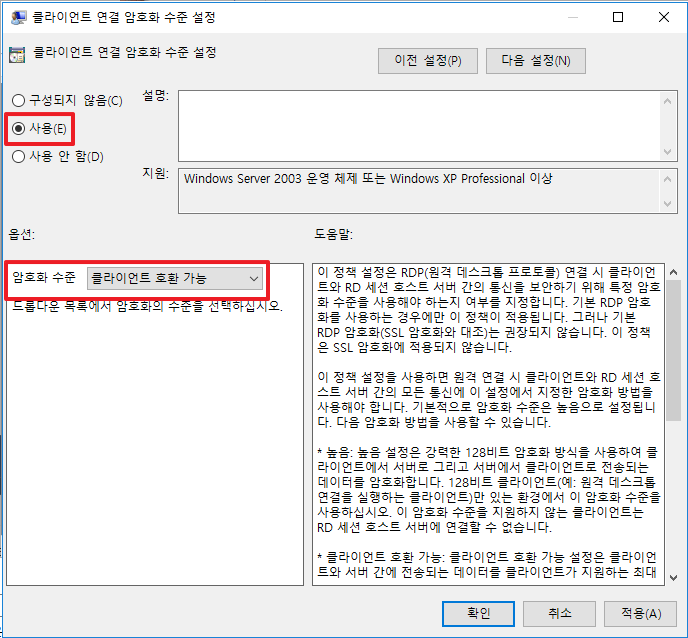

- Step 3) [클라이언트 연결 암호화 수준 설정] → [암호화 수준]을 클라이언트 호환 가능으로 설정

※ 터미널 서비스가 필요한 경우 추가 보완 대책

1. 관리자 이외의 일반 사용자의 터미널 서비스 접속을 허용하지 않음

2. 방화벽에서 터미널 서비스 포트(3389)의 사용을 관리자 컴퓨터의 IP로 제한

참고

| 암호화 수준 | 설명 |

| 낮은 수준 | 클라이언트에서 서버로 전송되는 데이터만 56비트 암호화를 사 용하여 암호화함 |

| 클라이언트 호환 가능 | 클라이언트와 서버 간에 전송되는 데이터를 클라이언트가 지원 하는 최대 키 강도로 암호화하며 128비트 암호화를 지원하지 않 는 클라이언트가 있는 환경에서 이 암호화 수준을 사용해야 함 |

| 높은 수준 | 강력한 128비트 암호화 방식을 사용하여 클라이언트에서 서버로 그리고 서버에서 클라이언트로 전송되는 데이터를 암호화하며 128비트 클라이언트(예: 원격 데스크톱 연결을 실행하는 클라이 언트)만 있는 환경에서 이 암호화 수준을 사용해야 함 이 암호화 수준을 지원하지 않는 클라이언트는 RD 세션 호스트 서버에 연결할 수 없음 |

'주요정보통신기반시설가이드 > Windows 취약점 점검' 카테고리의 다른 글

| [W-60(중)] 2. 서비스 관리 > 2.28 SNMP 서비스 구동 점검 (0) | 2025.05.10 |

|---|---|

| [W-59(중)] 2. 서비스 관리 > 2.27 IIS 웹서비스 정보 숨김 (0) | 2025.05.10 |

| [W-56(중)] 1. 계정관리 > 1.17 콘솔 로그온 시 로컬 계정에서 빈 암호 사용 제한 (0) | 2025.05.09 |

| [W-55(중)] 1. 계정관리 > 1.16 최근 암호 기억 (0) | 2025.05.09 |

| [W-54(중)] 1. 계정관리 > 1.15 익명 SID/이름 변환 허용 해제 (0) | 2025.05.09 |