작업 환경

- VMware Workstation Pro (17.6.2 ver)

- Server

- Rocky_Linux(8.10 ver) : NAT

| U-67 (중) | 3. 서비스 관리 > 3.31 SNMP 서비스 Community String의 복잡성 설정 |

| 취약점 개요 | |

| 점검 내용 | SNMP Community String 복잡성 설정 여부 점검 |

| 점검 목적 | Community String 기본 설정인 Public, Private는 공개된 내용으로 공격자가 이를 이용하여 SNMP 서비스를 통해 시스템 정보를 얻을 수 있기 때문에 Community String을 유추하지 못하도록 설정해야함 |

| 보안 위협 | Community String은 Default로 public, private로 설정된 경우가 많으며, 이를 변경하지 않으면 이 String을 악용하여 환경설정 파일 열람 및 수정을 통한 공격, 간단한 정보수집에서부터 관리자 권한 획득 및 Dos공격까지 다양한 형태의 공격이 가능함 |

| 판단 기준 | 양호 : SNMP Community 이름이 public, private 이 아닌 경우 취약 : SNMP Community 이름이 public, private 인 경우 |

| 참고 | NMS(Network Management System): 네트워크상의 모든 장비의 중앙 감시 체제를 구축하여 모니터링, 플래닝, 분석을 시행하고 관련 데이터를 보관하여 필요 즉시 활용 가능하게 하는 관리 시스템을 말함 Community String: SNMP는 MIB라는 정보를 주고받기 위해 인증 과정에서 일종의 비밀번호인 'Community String'을 사용함 기반시설 시스템에서 SNMP 서비스의 이용은 원칙적으로 금지하나, 부득이 해당 기능을 활용해야 하는 경우 기본 Comunity String 변경, 네트워크 모니터링 등의 보안 조치를 반 드시 적용하여야 함 |

서비스 확인법

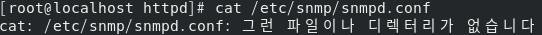

vi /etc/snmp/snmpd.conf

com2sec notConfigUser default public

LINUX

- Step 1) vi 편집기를 이용하여 SNMP 설정파일 열기

- vi /etc/snmp/snmpd.conf

- Step 2) Community String 값 설정 변경 (추측하기 어려운 값으로 설정)

- (수정 전) com2sec notConfigUser default public

- (수정 후) com2sec notConfigUser default <변경 값>

- Step 3) 서비스 재구동

- service snmpd rstart

참고

📌 SNMP 란?

- 네트워크 장비(라우터, 스위치, 서버 등)의 상태를 조회하거나 설정 변경 등을 위해 사용되는 프로토콜

- 포트 번호 UDP 161번 사용

왜 보안에 취약한가?

1. 기본 커뮤니티 문자열이 누구나 아는 값

- 대부분 장비의 SNMP 기본 설정

- 읽기 전용: public

- 쓰기 가능: private

- 이 값을 아는 누구나 장비 상태 조회 또는 설정 변경 가능

2. 암호화 없음 (SNMP v1/v2c)

- SNMP 요청과 응답 모두 암호화 없이 전달

- 커뮤니티 문자열도 그대로 노출

3. 쓰기 권한 존재 시 치명적

- private 커뮤니티로 설정되면 다음이 가능

- 라우터 설정 변경

- 네트워크 중단

- ACL, 방화벽 설정 조작

- 시스템 종료 가능

4. 정보 수집용으로 악용 가능

- SNMP는 아래의 정보를 노출할 수 있음

- IP 정보

- 인터페이스 상태

- 메모리/CPU

- 운영체제 버전

- 이름/설명 등

실제 공격 예시

snmpwalk -v2c -c public target_ip- snmpwalk : SNMP 프로토콜로 계층적 정보를 나열해서 출력하는 명령어

- -v2c : 사용자 SNMP 버전

- -c public : 커뮤니티 문자열(비밀번호처럼 동작) → 여기선 기본값인 public 으로 사용함

- target_ip : 정보를 가져올 대상 장치의 IP 주소

대응 방법

- SNMP v1, v2c 사용 금지 → SNMP v3 사용

- 방화벽 제한

- 커뮤니티 문자열 변경

- 읽기 전용만 사용

'주요정보통신기반시설가이드 > LINUX 취약점 점검' 카테고리의 다른 글

| [U-69(중)] 3. 서비스 관리 > 3.33 NFS 설정파일 접근권한 (0) | 2025.05.03 |

|---|---|

| [U-68(하)] 3. 서비스 관리 > 3.32 로그온 시 경고 메시지 제공 (0) | 2025.05.03 |

| [U-66(중)] 3. 서비스 관리 > 3.30 SNMP 서비스 구동 점검 (0) | 2025.05.03 |

| [U-65(중)] 3. 서비스 관리 > 3.29 at 서비스 권한 설정 (0) | 2025.05.03 |

| [U-64(중)] 3. 서비스 관리 > 3.28 ftpusers 파일 설정(FTP 서비스 root 계정 접근제한) (0) | 2025.05.03 |