주요정보통신기반시설가이드/LINUX 취약점 점검

[U-21(상)] 3. 서비스 관리 > 3.3 r 계열 서비스 비활성화

JITSU

2025. 4. 30. 09:29

작업 환경

- VMware Workstation Pro (17.6.2 ver)

- Server

- Rocky_Linux(8.10 ver) : NAT

| U-21 (상) | 3. 서비스 관리 > 3.3 r 계열 서비스 비활성화 |

| 취약점 개요 | |

| 점검 내용 | r-command 서비스 비활성화 여부 점검 |

| 점검 목적 | r-command 사용을 통한 원격 접속은 NET Backup 또는 클러스터링 등 용도로 사용되기도 하나, 인증 없이 관리자 원격접속이 가능하여 이에 대한 보 안위협을 방지하고자 함 |

| 보안 위협 | rsh, rlogin, rexec 등의 r command를 이용하여 원격에서 인증절차 없이 터미널 접속, 쉘 명령어를 실행이 가능함 |

| 판단 기준 | 양호 : 불필요한 r 계열 서비스가 비활성화 되어 있는 경우 취약 : 불필요한 r 계열 서비스가 활성화 되어 있는 경우 |

| 참고 | r-command: 인증 없이 관리자의 원격접속을 가능하게 하는 명령어들로 rsh(remsh), rlogin, rexec, rsync 등이 있음 |

서비스 확인법

# xinetd 일 경우

ls -alL /etc/xinetd.d/* | grep "rsh|rlogin|rexec" | egrep -v "grep|klogin|kshell|kexec"

LINUX(xinetd 일 경우)

- Step 1) vi 편집기를 이용하여 "/etc/xinetd.d/" 디렉터리 내 rlogin, rsh, rexec 파일 열기

- Step 2) 아래와 같이 설정 (Disable = yes 설정)

/etc/xinetd.d/rlogin 파일

/etc/xinetd.d/rsh 파일

/etc/xinetd.d/rexec 파일

service rlogin

{

socket_type = stream

wait = no

user = nobody

log_on_success += USERID

log_on_failure += USERID

server = /usr/sdin/in.fingerd

disable = yes

}

- Step 3) xinetd 서비스 재시작

참고

📢 xinetd 와 Systemd

위의 xinetd(슈퍼데몬)는 현대의 리눅스 배포판에서는 거의 사용되지 않는다.

→ 이를 systemd가 대체한다. (특히 Rocky Linux 8.x 이상)

| xinetd 기준 | systemd 기준 | 설명 |

| /etc/xinetd.conf | /etc/systemd/system/ 아래 .service 파일들 | 서비스 유닛의 설정 파일 |

| /etc/xinetd.d/ 디렉토리 | /etc/systemd/system/ , /lib/systemd/system/ | 개별 서비스 정의 (예 : sshd.service 등) |

| xinetd 데몬 | systemd PID = 1 프로세스 | 서비스 전체를 관리 |

<Systemd 확인>

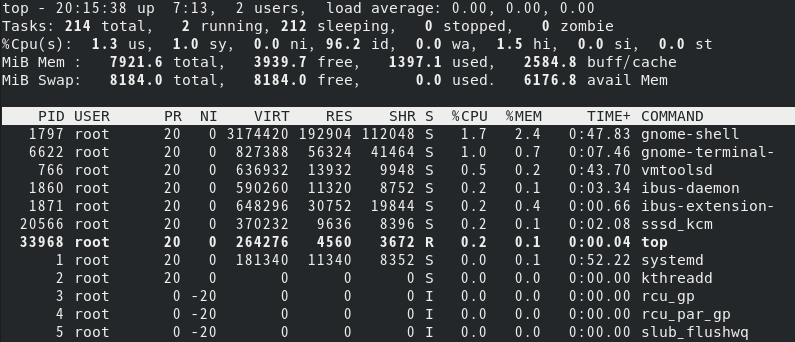

top 으로 실행중인 프로세스 확인

PID가 1인 것을 확인하면 systemd 인 것을 알 수 있음

이제 xinetd는 없다!

rlogin, rsh, rexec 파일들은 원래 어떤 기능을 했나?

[UNIX 시스템]

- rsh, rlogin, rexec 같은 "r 계열 프로토콜"을 이용해, 비밀번호 없이 다른 서버로 로그인 할 수 있었다.

- 예) /etc/hosts.equiv 에 trustedhost.example.com 이 등록되어 있으면 그 서버에서 접속할 때 비밀번호 없이 로그인 가능

왜 없어졌나?

[문제점]

- 신뢰라는 개념 자체가 너무 위험함

- IP 위조, 호스트명 스푸핑으로 아무나 root로 접속할 수 있는 위험 존재

- rlogin, rsh, rexec 같은 r 계열 서비스 자체가 암호화 없이 평문으로 통신함

- 현대 리눅스는 기본적으로 SSH(암호화 통신)를 사용하기 때문에, r 계열 서비스와 관련 파일은 모두 비활성화 + 사용 금지이다