주요정보통신기반시설가이드/Web 취약점 점검

[IN (상)] 17. 불충분한 인가

JITSU

2025. 5. 13. 19:12

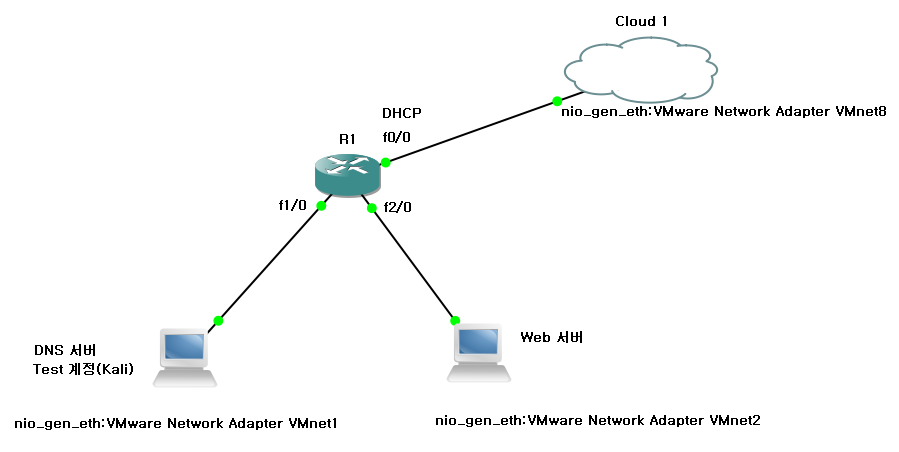

작업 환경

- VMware Workstation Pro (17.6.2 ver)

- Server

- Web 서버 : Rocky_Linux(8.10 ver, VMnet 2, PHP로 구성)

- DNS 서버 : Rocky_Linux(8.10 ver, VMnet 1)

- Client

- Kali Linux : Web 취약점 점검용 (VMnet 1)

- GNS 구성

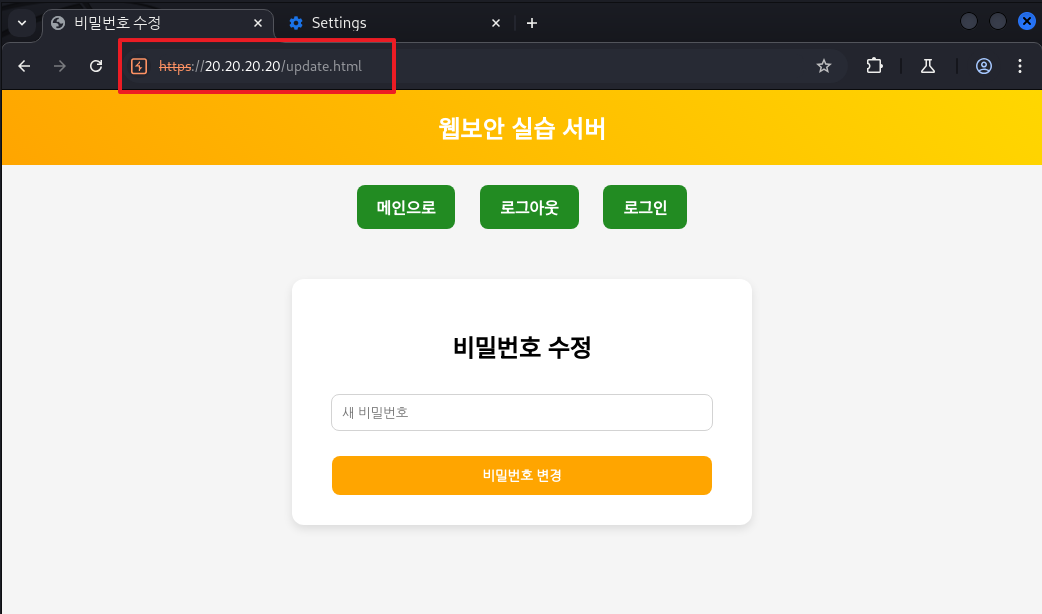

- 해당 점검은 비밀번호 수정 페이지에 한해서 진행됨

| IN (상) | 17. 불충분한 인가 |

| 취약점 개요 | |

| 점검 내용 | 민감한 데이터 또는 기능에 접근 및 수정 시 통제 여부 점검 |

| 점검 목적 | 접근 권한에 대한 검증 로직을 구현하여 비인가자의 악의적인 접근을 차단하기 위함 |

| 보안 위협 | 접근제어가 필요한 중요 페이지의 통제수단이 미흡한 경우, 비인가자가 URL 파라미터 값 변경 등의 방법으로 중요 페이지에 접근하여 민감한 정보 열람 및 변조 가능함 |

| 판단 기준 |

양호 : 접근제어가 필요한 중요 페이지의 통제수단이 적절하여 비인가자의 접근이 불가능한 경우 취약 : 접근제어가 필요한 중요 페이지의 통제수단이 미흡하여 비인가자의 접근이 가능한 경우 |

| 참고 | OWASP TOP 10 항목 중 A01 : Broken Access Control 에 해당한다고 판단 |

점검 방법

- Step 1) 비밀 게시글(또는 개인정보 변경, 패스워드 변경 등) 페이지에서 다른 사용자와의 구분을 ID, 일련번호 등의 단순한 값을 사용하는지 조사

- Step 2) 게시글을 구분하는 파라미터 값을 변경하는 것만으로 다른 사용자의 비밀 게시글 (또는 개인정보 변경, 패스워드 변경 등)에 접근 가능한지 확인

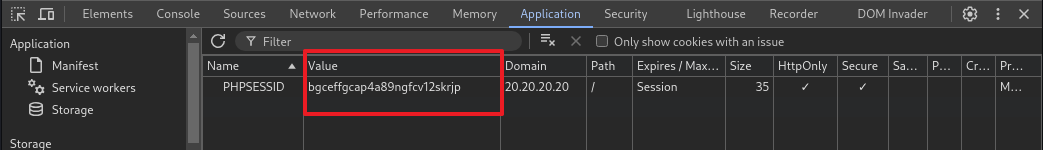

BurpSuite 를 사용하여도 해당 유저의 값만 바꿀 수 있음

다른 사용자의 패스워드에는 접근 불가능

보안 설정 방법

- 접근제어가 필요한 중요 페이지는 세션을 통한 인증 등 통제수단을 구현하여 인가된 사용자 여부를 검증 후 해당 페이지에 접근할 수 있도록 함

- 페이지별 권한 매트릭스를 작성하여 접근제어가 필요한 모든 페이지에서 권한 체크가 이뤄지도록 구현하여야 함

참고

🔐 OWASP TOP 10(2021)과의 연관

OSASP TOP 10 공식 문서중 일부

"Access control enforces policy such that users cannot act outside of their intended permissions. Failures typically lead to unauthorized information disclosure, modification or destruction of all data or performing a business function outside of the user's limits."

1. A01: Broken Access Control

- URL 또는 요청 파라미터를 조작하여 다른 사용자의 데이터에 접근하는 경우

- 로그인하지 않은 상태에서 인증이 필요한 페이지에 접근하는 경우

- 일반 사용자가 관리자 권한이 필요한 기능을 수행할 수 있는 경우